CCNA Routing y Switching

Enrutamiento y conmutación de Essentials

Enrutamiento y conmutación de Essentials

Práctica Evaluación de Habilidades – Packet Tracer

Algunas cosas a tener en cuenta al completar esta actividad:

- No use el botón Atrás o cierre o recargar cualquier ventana de exámenes durante el examen.

- No cierre Packet Tracer cuando haya terminado. Se cerrará automáticamente.

- Haga clic en el botón Submit Evaluación en la ventana del navegador para enviar su trabajo.

Introducción

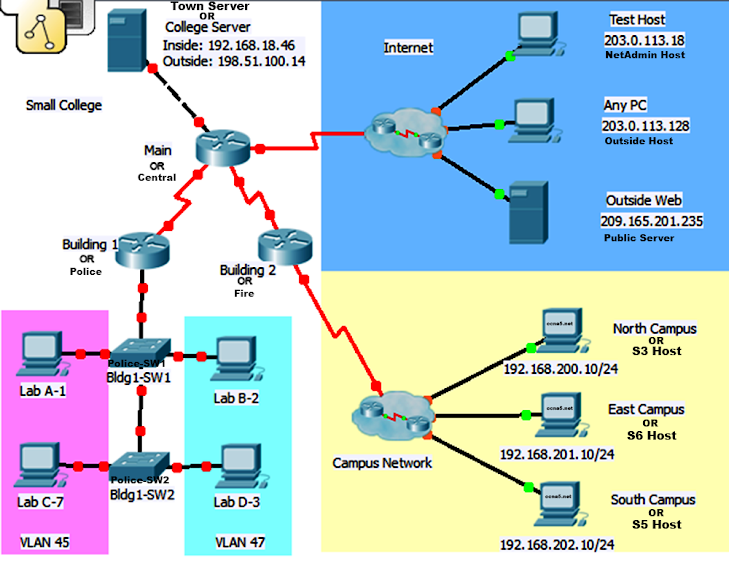

En esta evaluación de habilidades prácticas, configurará la red Nuestra ciudad con una sola área OSPFv2.Además, va a configurar el router-on-a-stick enrutamiento entre las VLAN. También aplicar NAT, DHCP y listas de acceso.

Todas las configuraciones de los dispositivos IOS deben completarse a partir de un terminal de conexión directa a la consola del dispositivo.

Algunos valores que se requieren para completar las configuraciones no se han dado a usted. En esos casos, crear los valores que usted necesita para completar los requisitos. Estos valores pueden incluir ciertas direcciones IP, contraseñas, descripciones de la interfaz, texto de la pancarta y otros valores.

Por el bien de tiempo, muchas tareas de configuración repetitiva pero importantes se han omitido de esta actividad. Muchas de estas tareas, especialmente las relacionadas con la seguridad del dispositivo, son elementos esenciales de una configuración de red. La intención de esta actividad es de no disminuir la importancia de las configuraciones de los dispositivos completos.

Algunos valores que se requieren para completar las configuraciones no se han dado a usted. En esos casos, crear los valores que usted necesita para completar los requisitos. Estos valores pueden incluir ciertas direcciones IP, contraseñas, descripciones de la interfaz, texto de la pancarta y otros valores.

Por el bien de tiempo, muchas tareas de configuración repetitiva pero importantes se han omitido de esta actividad. Muchas de estas tareas, especialmente las relacionadas con la seguridad del dispositivo, son elementos esenciales de una configuración de red. La intención de esta actividad es de no disminuir la importancia de las configuraciones de los dispositivos completos.

Se realizarán prácticas y ser evaluado en las siguientes habilidades:

- Configuración de los ajustes del dispositivo iniciales

- La asignación de direcciones IPv4

- Configuración y direccionamiento de las interfaces del router

- Configuración de un router como un servidor DHCP

- Implementación de estática y dinámica NAT

- Configuración de la zona del único protocolo de enrutamiento OSPFv2

- Configuración de una ruta predeterminada y rutas de resumen estáticas

- La configuración de VLAN y troncos

- La configuración de enrutamiento entre VLAN

- Configuración de ACL para limitar el acceso del dispositivo

Usted está obligado a configurar lo siguiente:

Policía:

- Configuración de los ajustes iniciales del router

- Configuración de la interfaz y el direccionamiento IPv4

- La configuración de DHCP

- Configuración de multiarea OSPFv2

- La configuración de enrutamiento entre VLAN

Centroamérica:

- Configuración de la interfaz y el direccionamiento IPv4

- Configuración de multiarea OSPFv2

- Configuración de IPv4 ruta resumen

- Configuración y propagación de una ruta por defecto

- Configuración de rutas estáticas Resumen

- Configuración de NAT estática y dinámica

- Configuración de las ACL

Fuego:

- Configuración de la interfaz y el direccionamiento IPv4

- Configuración de multiarea OSPFv2

- Configuración de una ruta estática resumen

Policía-SW1:

- La configuración de VLAN

- Asignación de puertos de switch a las VLAN

- Configuración de trunking

- Configuración de los puertos de switch no utilizados

Policía-SW2:

- La configuración de VLAN

- Asignación de puertos de switch a las VLAN

- Configuración de trunking

- Configuración de los puertos de switch no utilizados

Hosts internos de PC:

- Configuración como clientes DHCP

Abordar las Tablas

Abordar las Tablas

Nota: Se le proporcionará con las redes que las interfaces se deben configurar en. A menos que le digan que hacer de manera diferente en las instrucciones detalladas a continuación, usted es libre de elegir las direcciones de host para asignar.

Tabla de direccionamiento:

Dispositivo

|

Interfaz

|

Red

|

Comentarios

|

Policía

|

S0 / 0/0

|

192.168.10.104/30

|

cualquier dirección en la red

|

Gi0 / 0.45

|

192.168.45.0/24

|

primera dirección en la red

| |

Gi0 / 0.47

|

192.168.47.0/24

|

primera dirección en la red

| |

Gi0 / 0,101

|

192.168.101.0/24

|

primera dirección en la red

| |

Central

|

S0 / 0/0

|

192.168.10.104/30

|

cualquier dirección en la red

|

S0 / 0/1

|

192.168.10.112/30

|

cualquier dirección en la red

| |

S0 / 1/0

|

198.51.100.0/28

|

primera dirección en la red

| |

Gi0 / 0

|

192.168.18.40/29

|

primera dirección en la red

| |

Fuego

|

S0 / 0/0

|

192.168.10.124/30

|

segunda dirección en la red

|

S0 / 0/1

|

192.168.10.112/30

|

cualquier dirección en la red

| |

Policía-SW1

|

VLAN 101

|

192.168.101.0/24

|

cualquier dirección en la red

|

Policía-SW2

|

VLAN 101

|

192.168.101.0/24

|

cualquier dirección en la red

|

Direcciones preconfigurados para la referencia:

Dispositivo

|

Dirección

|

Ciudad del Servidor

|

192.168.18.46/29

|

NetAdmin Host

|

203.0.113.18

|

Host externo

|

203.0.113.128

|

Servidor Publico

|

209.165.201.235

|

S3 Host

|

192.168.200.10/24

|

S6 Host

|

192.168.201.10/24

|

S5 Host

|

192.168.202.10/24

|

VLAN Tabla:

Número de VLAN

|

Nombre de VLAN

|

VLAN Red

|

Dispositivo: Port

|

45

|

HR

|

192.168.45.0/24

| Policía-SW1: Fa0 / 10 Policía-SW2: Fa0 / 3 |

47

|

archivos

|

192.168.47.0/24

| Policía-SW1: Fa0 / 15 Policía-SW2: Fa0 / 21 |

101

|

comm

|

192.168.101.0/24

|

SVI

|

Instrucciones

Todas las configuraciones deben ser realizadas a través de un terminal de conexión directa a las consolas del dispositivo.

Todas las configuraciones deben ser realizadas a través de un terminal de conexión directa a las consolas del dispositivo.

Paso 1: Determinar las direcciones para asignar

Determine las direcciones IP que va a utilizar para las interfaces necesarias en los tres routers y dos interruptores. Utilice la información de la Tabla de direccionamiento y seguir las siguientes pautas:

- Asignar las primeras direcciones IP en las redes que se proporcionan en la Tabla de direccionamiento para las interfaces LAN.

- Asigne la primera dirección de la subred central a la interfaz que se conecta a Internet.

- Asigne cualquier dirección válida de host en las redes que se proporcionan en la Tabla de direccionamiento para las interfaces seriales.

- Los PC host recibirán direcciones IP a través de DHCP.

Paso 2: Configurar Policía

- Configure Policía con lo siguiente:

- Configure el nombre de host del router: PoliceDept

Router (config) # hostname PoliceDept

- Evitar que el router de intentar resolver las entradas de línea de comandos a las direcciones IP.

PoliceDept (config) # no ip domain-lookup

- Proteja el modo EXEC privilegiado del acceso no autorizado con la contraseña cifrada MD5.

PoliceDept (config) # enable secret [contraseña]

- Evitar que los mensajes de estado del dispositivo de interrupción de las entradas de línea de comandos en la consola del dispositivo.

PoliceDept (config) # line con 0

PoliceDept (config-line) # sincrónica tala

- Asegure la consola del router y las líneas terminales.

PoliceDept (config) # line consola 0

password [contraseña]

iniciar sesión

PoliceDept (config) # line vty 0 4

password [contraseña]

iniciar sesión

- Evitar todas las contraseñas de ser vistos en texto plano en el archivo de configuración del dispositivo.

PoliceDept (config) # service password-encryption

- Configure un mensaje-de-la-día.

PoliceDept (config) # banner motd “mensaje-de-la-día”

Paso 3: Configurar las interfaces de routers físicos

Configure las interfaces de los routers para la conectividad total con lo siguiente:

- Direcciones IP como se muestra en la tabla de direccionamiento.

- Describir la interfaz serie operativa de la Policía. Las interfaces Ethernet Policía se configurarán en el final de esta evaluación.

- Configuración DCE cuando proceda. Utilice una velocidad de 128.000.

PoliceDept (config) # interface Serial0 / 0/0

PoliceDept (config-if) #bandwidth 128

PoliceDept (config-if) dirección #ip 192.168.10.105 255.255.255.252

PoliceDept (config-if) # Descripción Policía y central

PoliceDept (config-if) tasa #clock 128000

PoliceDept (config-if) #no apagado

PoliceDept (config-if) #bandwidth 128

PoliceDept (config-if) dirección #ip 192.168.10.105 255.255.255.252

PoliceDept (config-if) # Descripción Policía y central

PoliceDept (config-if) tasa #clock 128000

PoliceDept (config-if) #no apagado

Central (config) # interface Serial0 / 0/0

Central (config-if) #bandwidth 128

Central (config-if) dirección #ip 192.168.10.106 255.255.255.252

Central (config-if) #no shutdown

Central (config-if) #bandwidth 128

Central (config-if) dirección #ip 192.168.10.106 255.255.255.252

Central (config-if) #no shutdown

Central (config) # interface Serial0 / 0/1

Central (config-if) #bandwidth 128

Central (config-if) dirección #ip 192.168.10.114 255.255.255.252

Central (config-if) tasa #clock 128000

Central (config-if) #no shutdown

Central (config-if) #bandwidth 128

Central (config-if) dirección #ip 192.168.10.114 255.255.255.252

Central (config-if) tasa #clock 128000

Central (config-if) #no shutdown

Central (config) # interface g0 / 0

Central (config-if) dirección #ip 192.168.18.41 255.255.255.248

Central (config-if) #no shutdown

Central (config-if) dirección #ip 192.168.18.41 255.255.255.248

Central (config-if) #no shutdown

Central (config) # interface Serial0 / 1/0

Central (config-if) dirección #ip 198.51.100.1 255.255.255.240

Central (config-if) #no shutdown

Central (config-if) dirección #ip 198.51.100.1 255.255.255.240

Central (config-if) #no shutdown

Fuego (config) # interface Serial0 / 0/1

Fuego (config-if) #bandwidth 128

Fuego (config-if) dirección #ip 198.51.100.1 255.255.255.240

Fuego (config-if) #no shutdown

Fuego (config-if) #bandwidth 128

Fuego (config-if) dirección #ip 198.51.100.1 255.255.255.240

Fuego (config-if) #no shutdown

Paso 4: Configurar el enrutamiento estático y por defecto

Configure las siguientes rutas estáticas:

- Configurar manualmente las rutas por defecto a Internet. Utilice el argumento de interfaz de salida.Todos los ordenadores de las redes de área local y redes internas red escolar deben ser capaces de acceder a Internet.

PoliceDept (config) #ip ruta 0.0.0.0 0.0.0.0 s0 / 0/0

Central (config) #ip ruta 0.0.0.0 0.0.0.0 s0 / 1/0

Fuego (config) ruta #ip 0.0.0.0 0.0.0.0 s0 / 0/1

- Se ha decidido utilizar rutas estáticas para llegar a las redes de sucursales que están conectados a Fire.Utilice un único resumen para representar la red de oficinas de la manera más eficiente posible.Configurar el resumen de la ruta estática onCentral y fuego con el argumento de interfaz de salida.

Central (config) ruta #ip 192.168.200.0 255.255.252.0 s0 / 0/1

Fuego (config) ruta #ip 192.168.200.0 255.255.252.0 s0 / 0/0

Paso 5: Configurar el enrutamiento OSPF

Configurar una sola área OSPFv2 a ruta entre todas las redes internas. Las redes de sucursales no se enrutan con OSPFv2.

- Utilice un ID de proceso de 10 routers .Los debe configurarse en zona 0.

- Use las máscaras inversas correctas para todos los estados de la red. No utilice quad cero máscaras (0.0.0.0).

Paso 6: Personalizar de zona única OSPFv2

Personaliza una sola área OSPFv2 mediante la realización de las tareas de configuración siguientes:

a. Ajuste el ancho de banda de las interfaces en serie a 128 kb / s.

b. Configure los ID de router OSPF de la siguiente manera:

- Policía: 1.1.1.1

- Central: 2.2.2.2

- Fuego: 3.3.3.3

c. Configurar el costo OSPF de la relación entre la Policía y Centro para 7500.

d. Evitar que las actualizaciones de enrutamiento que se envíen fuera de cualquiera de las interfaces LAN que se enrutan con OSPFv2. No utilizar la palabra clave por defecto en los comandos que se utiliza para hacer esto.

Configuración paso 5 y el paso 6

PoliceDept (config) #router ospf 10

PoliceDept (config-router) # router-id 1.1.1.1

PoliceDept (config-router) #network 192.168.10.104 0.0.0.3 área 0

PoliceDept (config-router) #network 192.168.45.0 0.0.0.255 área 0

PoliceDept (config-router) #network 192.168.47.0 0.0.0.255 área 0

PoliceDept (config-router) #network 192.168.101.0 0.0.0.255 área 0

PoliceDept (config-router) #network 192.168.45.0 0.0.0.255 área 0

PoliceDept (config-router) #network 192.168.47.0 0.0.0.255 área 0

PoliceDept (config-router) #network 192.168.101.0 0.0.0.255 área 0

PoliceDept (config-router) # passive-interface g0 / 0.45

PoliceDept (config-router) # passive-interface g0 / 0.47

PoliceDept (config-router) # passive-interface g0 / 0,101

PoliceDept (config-router) # passive-interface g0 / 0.47

PoliceDept (config-router) # passive-interface g0 / 0,101

PoliceDept (config) #interface s0 / 0/0

PoliceDept (config-if) #bandwidth 128

PoliceDept (config-if) ospf #ip costó 7500

PoliceDept (config-if) #bandwidth 128

PoliceDept (config-if) ospf #ip costó 7500

Central (config) #router ospf 10

Central (config-router) # router-id 2.2.2.2

Central (config-router) #network 192.168.10.104 0.0.0.3 área 0

Central (config-router) #network 192.168.10.112 0.0.0.3 área 0

Central (config-router) #network 192.168.18.40 0.0.0.7 área 0

Central (config-router) # passive-interface g0 / 0

Central (config-router) # router-id 2.2.2.2

Central (config-router) #network 192.168.10.104 0.0.0.3 área 0

Central (config-router) #network 192.168.10.112 0.0.0.3 área 0

Central (config-router) #network 192.168.18.40 0.0.0.7 área 0

Central (config-router) # passive-interface g0 / 0

Central (config) #interface s0 / 0/0

Central (config-if) #bandwidth 128

Central (config-if) ospf #ip costó 7500

Central (config-if) #bandwidth 128

Central (config-if) ospf #ip costó 7500

Central (config) #interface s0 / 0/1

Central (config-if) #bandwidth 128

Central (config-if) #bandwidth 128

Fuego (config) #router ospf 10

Fuego (config-router) # router-id 3.3.3.3

Fuego (config-router) #network 192.168.10.112 0.0.0.3 área 0

Fuego (config-router) # router-id 3.3.3.3

Fuego (config-router) #network 192.168.10.112 0.0.0.3 área 0

S0 Fuego (config) #interface / 0/1

Fuego (config-if) #bandwidth 128

Fuego (config-if) #bandwidth 128

Paso 7: Configurar las VLAN y trunking

Configure Policía-SW1 y Policía-SW2 con VLAN y puertos de enlace troncal de la siguiente manera:

- Consulte la tabla de VLAN anteriormente para los números de las VLAN y los nombres que deben ser configurados en ambos interruptores.

- Configure los nombres de las VLAN. Los nombres de las VLAN se deben configurar para que coincida con los nombres de la tabla VLAN exactamente (caso y ortografía).

Sobre la Policía-SW1

Policía-SW1 (config) #vlan 45

Policía-SW1 (config-vlan) #nombre HR

Policía-SW1 (config-vlan) #nombre HR

Policía-SW1 (config) #vlan 47

Policía-SW1 (config-vlan) registros #nombre

Policía-SW1 (config-vlan) registros #nombre

Policía-SW1 (config) #vlan 101

Policía-SW1 (config-vlan) comm #nombre

Policía-SW1 (config-vlan) comm #nombre

Sobre la Policía-SW2

Policía-SW2 (config) #vlan 45

Policía-SW2 (config-vlan) #nombre HR

Policía-SW2 (config-vlan) #nombre HR

Policía-SW2 (config) #vlan 47

Policía-SW2 (config-vlan) registros #nombre

Policía-SW2 (config-vlan) registros #nombre

Policía-SW2 (config) #vlan 101

Policía-SW2 (config-vlan) comm #nombre

Policía-SW2 (config-vlan) comm #nombre

- Configure los puertos apropiados que enlazan los interruptores y de la policía con el router como funcionando puertos troncales.

G1 Policía-SW1 (config) #INT / 1

Policía-SW1 (config-if) tronco modo #switchport

Policía-SW1 (config-if) #no shutdown

Policía-SW1 (config-if) tronco modo #switchport

Policía-SW1 (config-if) #no shutdown

G1 Policía-SW1 (config) #INT / 2

Policía-SW1 (config-if) tronco modo #switchport

Policía-SW1 (config-if) #no shutdown

Policía-SW1 (config-if) tronco modo #switchport

Policía-SW1 (config-if) #no shutdown

G1 Policía-SW2 (config) #INT / 1

Policía-SW2 (config-if) tronco modo #switchport

Policía-SW2 (config-if) #no shutdown

Policía-SW2 (config-if) tronco modo #switchport

Policía-SW2 (config-if) #no shutdown

- Asigne los puertos de conmutación que se muestran en la tabla como puertos de acceso en las redes VLAN como se indica en la tabla de VLAN.

Fa0 Policía-SW1 (config) #INT / 10

Policía-SW1 (config-if) el acceso modo #switchport

Policía-SW1 (config-if) el acceso #switchport vlan 45

Policía-SW1 (config-if) #exit

Policía-SW1 (config-if) el acceso modo #switchport

Policía-SW1 (config-if) el acceso #switchport vlan 45

Policía-SW1 (config-if) #exit

Fa0 Policía-SW1 (config) #INT / 15

Policía-SW1 (config-if) el acceso modo #switchport

Policía-SW1 (config-if) el acceso #switchport vlan 47

Policía-SW1 (config-if) #exit

Policía-SW1 (config-if) el acceso modo #switchport

Policía-SW1 (config-if) el acceso #switchport vlan 47

Policía-SW1 (config-if) #exit

Fa0 Policía-SW2 (config) #INT / 3

Policía-SW2 (config-if) el acceso modo #switchport

Policía-SW2 (config-if) el acceso #switchport vlan 45

Policía-SW2 (config-if) #exit

Policía-SW2 (config-if) el acceso modo #switchport

Policía-SW2 (config-if) el acceso #switchport vlan 45

Policía-SW2 (config-if) #exit

Fa0 Policía-SW2 (config) #INT / 21

Policía-SW2 (config-if) el acceso modo #switchport

Policía-SW2 (config-if) el acceso #switchport vlan 47

Policía-SW2 (config-if) #exit

Policía-SW2 (config-if) el acceso modo #switchport

Policía-SW2 (config-if) el acceso #switchport vlan 47

Policía-SW2 (config-if) #exit

- Dirección VLAN 101 en la red indicado en la Tabla VLAN. Tenga en cuenta que la primera dirección en esta red se le asignará al router en un paso posterior en esta evaluación. Las interfaces de administración de ambos interruptores deben configurarse para ser alcanzable por los anfitriones en otras redes.

Policía-SW1 (config) #ip default-gateway 192.168.101.1

Policía-SW1 (config) #interface vlan 101

Policía-SW1 (config-if) #ip dirección 192.168.101.2 255.255.255.0

Policía-SW1 (config) #interface vlan 101

Policía-SW1 (config-if) #ip dirección 192.168.101.2 255.255.255.0

Policía-SW2 (config) #ip default-gateway 192.168.101.1

Policía-SW2 (config) #interface vlan 101

Policía-SW2 (config-if) #ip dirección 192.168.101.3 255.255.255.0

Policía-SW2 (config) #interface vlan 101

Policía-SW2 (config-if) #ip dirección 192.168.101.3 255.255.255.0

- Configure todos los puertos del switch no utilizados como puertos de acceso, y el apagado de los puertos no utilizados.

Policía-SW1 (config) Rango #INT fa0 / 1-9, fa0 / 11-14, fa0 / 16-24

Policía-SW1 (rango config-if-) Acceso modo #switchport

Policía-SW1 (rango config-if-) #shutdown

Policía-SW1 (rango config-if-) Acceso modo #switchport

Policía-SW1 (rango config-if-) #shutdown

Policía-SW2 (config) Rango #INT fa0 / 1-2, fa0 / 4-20, fa0 / 22-24

Policía-SW2 (rango config-if-) Acceso modo #switchport

Policía-SW2 (rango config-if-) #shutdown

Policía-SW2 (rango config-if-) Acceso modo #switchport

Policía-SW2 (rango config-if-) #shutdown

Paso 8: Configurar DHCP

La policía debe configurarse como un servidor DHCP que proporciona frente a los hosts conectados a la Policía-SW1 y Policía-SW2. Los requisitos son los siguientes:

- Utilice VLAN45 y VLAN47 como los nombres de agrupaciones. Tenga en cuenta que los nombres de agrupaciones deben coincidir con los nombres que se dan aquí exactamente, todas las letras mayúsculas y la ortografía exacta.

- Direcciones 0,1-0,20 debería reservarse para la asignación estática de cada grupo.

- La primera dirección en cada red se asignará a la interfaz del router conectado a las redes como se muestra en la tabla de direccionamiento.

- Utilice una dirección de servidor DNS de 192.168.18.100. Este servidor aún no se ha añadido a la red, pero la dirección se debe configurar.

- Asegúrese de que los anfitriones en cada LAN son capaces de comunicarse con los hosts en redes remotas.

Dhcp PoliceDept (config) #ip excluido dirección 192.168.45.1 192.168.45.20

Dhcp PoliceDept (config) #ip excluido dirección 192.168.47.1 192.168.47.20

Dhcp PoliceDept (config) #ip excluido dirección 192.168.47.1 192.168.47.20

PoliceDept (config) dhcp pool #ip VLAN45

PoliceDept (dhcp-config) #network 192.168.45.0 255.255.255.0

PoliceDept (dhcp-config) # default router 192.168.45.1

PoliceDept (dhcp-config) # dns-servidor 192.168.18.100

PoliceDept (dhcp-config) #network 192.168.45.0 255.255.255.0

PoliceDept (dhcp-config) # default router 192.168.45.1

PoliceDept (dhcp-config) # dns-servidor 192.168.18.100

PoliceDept (config) dhcp pool #ip VLAN47

PoliceDept (dhcp-config) #network 192.168.47.0 255.255.255.0

PoliceDept (dhcp-config) # default router 192.168.47.1

PoliceDept (dhcp-config) # dns-servidor 192.168.18.100

PoliceDept (dhcp-config) #network 192.168.47.0 255.255.255.0

PoliceDept (dhcp-config) # default router 192.168.47.1

PoliceDept (dhcp-config) # dns-servidor 192.168.18.100

* Establecer los clientes DHCP *

PC1, PC2, PC3, PC4

Paso 9: Configurar NAT

Configurar NAT para traducir las direcciones privadas internas en direcciones públicas de Internet. Los requisitos son:

a. Configurar NAT estática a la Ciudad Server.

- Traducir la dirección interna del servidor a la dirección 198.51.100.14.

- Configure las interfaces correctas para realizar esta traducción NAT.

Central (config) nat #ip dentro fuente estática 192.168.18.46 198.51.100.14

Central (config) #interface g0 / 0

Central (config-if) #ip nat dentro

Central (config) #interface g0 / 0

Central (config-if) #ip nat dentro

Central (config) #interface s0 / 1/0

Central (config-if) nat #ip fuera

Central (config-if) nat #ip fuera

b.Configure dinámica NAT (NAT no con sobrecarga, o PAT).

- Utilice las direcciones restantes en la subred de megafonía de 198.51.100.0/28. Las dos primeras direcciones en la subred ya se han asignado a la interfaz serial del ISP y Central. También, otra dirección ya ha sido utilizado en la asignación estática en el paso anterior.

- Utilice un nombre de agrupación de INTERNET. Tenga en cuenta que el nombre del grupo debe coincidir con este nombre exactamente, en la ortografía y capitalización.

- Los anfitriones de cada una de las LAN internas muestran en la topología y en todas las redes de sucursales se debe permitir utilizar las direcciones NAT para acceder a Internet.

- Utilice un número de la lista fuente de 1.

- Su lista de origen debe constar de tres entradas, una para cada uno de las LAN y otro para las redes de sucursales.

POR Boogie

ip nat pool INTERNET 198.51.100.3 198.51.100.13 máscara de red 255.255.255.240

ip nat dentro de la lista de fuentes 1 piscina INTERNET

ip nat dentro de la fuente estática 192.168.18.46 198.51.100.14

ip access-list estándar 1

permitir 192.168.45.0 0.0.0.255

permitir 192.168.47.0 0.0.0.255

permiso 192.168.200.0 0.0.3.255

ip nat dentro de la lista de fuentes 1 piscina INTERNET

ip nat dentro de la fuente estática 192.168.18.46 198.51.100.14

ip access-list estándar 1

permitir 192.168.45.0 0.0.0.255

permitir 192.168.47.0 0.0.0.255

permiso 192.168.200.0 0.0.3.255

Paso 10: Configurar listas de control de acceso

Deberá configurar dos listas de control de acceso para limitar el acceso del dispositivo en Central. Usted debe utilizar las palabras clave y los anfitriones en las sentencias de la ACL según sea necesario. Los requisitos de ACL son:

a. Restringir el acceso a las líneas vty en Centroamérica:

- Crear una ACL nombrada estándar utilizando el nombre de gestionar. Asegúrese de que utiliza este nombre tal y como aparece en estas instrucciones (caso y ortografía).

- Permita que sólo el anfitrión NetAdmin para acceder a las líneas vty de Central.

- No hay otros servidores de Internet (incluyendo servidores de Internet que no son visibles en la topología) deben ser capaces de acceder a las líneas vty de Central.

- Su solución debe consistir en una única sentencia ACL.

b.Allow acceso exterior al servidor de ciudad, mientras que el control de otro tipo de tráfico desde el exterior. Crear la ACL como se indica a continuación:

- Utilice la lista de acceso número 101.

- En primer lugar, permite NetAdmin Anfitrión acceso completo a todos los hosts y dispositivos de red.

- Entonces, permitir a hosts externos para acceder a la ciudad Server a través de sólo HTTP.

- Permitir el tráfico que es en respuesta a las solicitudes de datos desde el interior y la Red de Escuela acoge a entrar en la red.

- Añadir una declaración para que el recuento de todo el tráfico negado se mostrarán en la salida del comando show access-lists.

- Su ACL debe tener sólo cuatro estados.

Su ACL debe ser colocado en la ubicación más eficiente posible para conservar los recursos de ancho de banda de la red y de procesamiento de dispositivo.

Paso 11: Configurar router-on-a-Stick enrutamiento entre VLAN.

Configure Policía para proporcionar enrutamiento entre las VLAN configuradas en los switches. Como sigue:

- Utilice los números de las VLAN para los números de interfaz necesarias.

- Utilice las primeras direcciones en las redes VLAN para las interfaces.

PoliceDept (config) # interface g0 / 0

PoliceDept (config-if) #no sh

PoliceDept (config-if) #no sh

PoliceDept (config) # interface g0 / 0.45

PoliceDept (config-subif) #encapsulation dot1Q 45

PoliceDept (config-subif) dirección #ip 192.168.45.1 255.255.255.0

PoliceDept (config-subif) #encapsulation dot1Q 45

PoliceDept (config-subif) dirección #ip 192.168.45.1 255.255.255.0

PoliceDept (config) # interface g0 / 0.47

PoliceDept (config-subif) #encapsulation dot1Q 47

PoliceDept (config-subif) dirección #ip 192.168.47.1 255.255.255.0

PoliceDept (config-subif) #encapsulation dot1Q 47

PoliceDept (config-subif) dirección #ip 192.168.47.1 255.255.255.0

PoliceDept (config) # interface g0 / 0,101

PoliceDept (config-subif) #encapsulation dot1Q 101

PoliceDept (config-subif) 255.255.255.0 #ip dirección 192.168.101.1

PoliceDept (config-subif) #encapsulation dot1Q 101

PoliceDept (config-subif) 255.255.255.0 #ip dirección 192.168.101.1

Paso 12: Prueba y solucionar problemas de conectividad.

Asegúrese de que los hosts conectados a la VLAN pueden llegar a los hosts de la Red de Escuelas e Internet.

No hay comentarios:

Publicar un comentario