1

Un administrador de red es el diseño de una nueva infraestructura de red que incluye tanto la conectividad cableada e inalámbrica. ¿Bajo qué situación se recomienda una conexión inalámbrica?

El dispositivo de usuario final requiere una conexión dedicada a causa de los requisitos de rendimiento.

El área de dispositivo de usuario final tiene una alta concentración de RFI.

El dispositivo del usuario final necesita movilidad cuando se conecta a la red. *

El dispositivo del usuario final sólo tiene una tarjeta de red Ethernet.

2

Un usuario está tratando de hacer un http://www.cisco.com/ sin éxito. Cuáles son los dos valores de configuración se debe establecer en el host para permitir este acceso? (Elija dos.)

3

¿Qué dos afirmaciones son correctas en una comparación de IPv4 e IPv6 cabeceras de los paquetes?(Elija dos.)

La Dirección de origen nombre del campo de IPv4 se mantiene en IPv6. *

El campo Versión de IPv4 no se mantiene en IPv6.

El campo de dirección de destino es nuevo en IPv6.

El nombre del campo cabecera de control de IPv4 se mantiene en IPv6.

El tiempo de vida de campo de IPv4 ha sido reemplazado por el campo Hop Limit en IPv6. *

4

Un usuario llama a la mesa de ayuda para informar de que una estación de trabajo de Windows XP no es capaz de conectarse a la red después de arranque y que una ventana emergente dice “Esta conexión ha limitado o ninguna conectividad.” El técnico pide al usuario que ejecute el comando ipconfig / all . El usuario informa la dirección IP es 169.254.69.196 con la máscara de subred 255.255.0.0 y nada se visualiza para la dirección IP del servidor DNS. ¿Cuál es la causa del problema?

La dirección IP del servidor DNS debe ser configurado.

La máscara de subred se configura incorrectamente.

La estación de trabajo no puede obtener una dirección IP de un servidor DHCP. *

La estación de trabajo NIC no funciona correctamente.

5

Un administrador de red se ha emitido una dirección de red de 192.31.7.64/26. ¿Cuántas subredes de igual tamaño pueden ser creados a partir del asignado / 26 red utilizando un prefijo / 28?

16

8

3

6

4 *

14

6

¿Por qué números de puerto incluidos en la cabecera TCP de un segmento?

para permitir la recepción de acogida para armar el paquete en el orden correcto

para permitir que un host receptor para transmitir los datos a la aplicación correspondiente *

para determinar qué protocolo de capa 3 debe ser utilizado para encapsular los datos

para identificar qué puertos de switch deben recibir o reenviar el segmento

para indicar la interfaz del router correcta que se debe utilizar para enviar un segmento

7

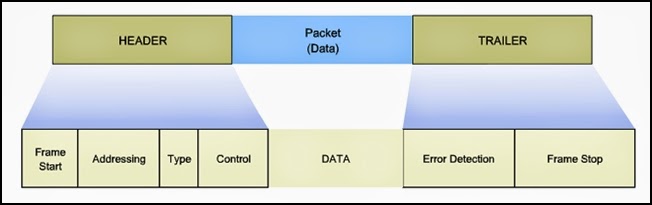

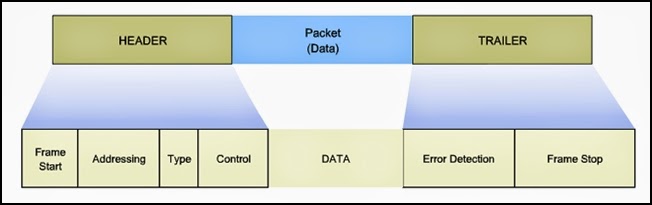

Consulte la presentación. ¿Qué capa del modelo OSI habría formato a los datos de esta manera?

enlace de datos *

aplicación

transporte

red

físico

8

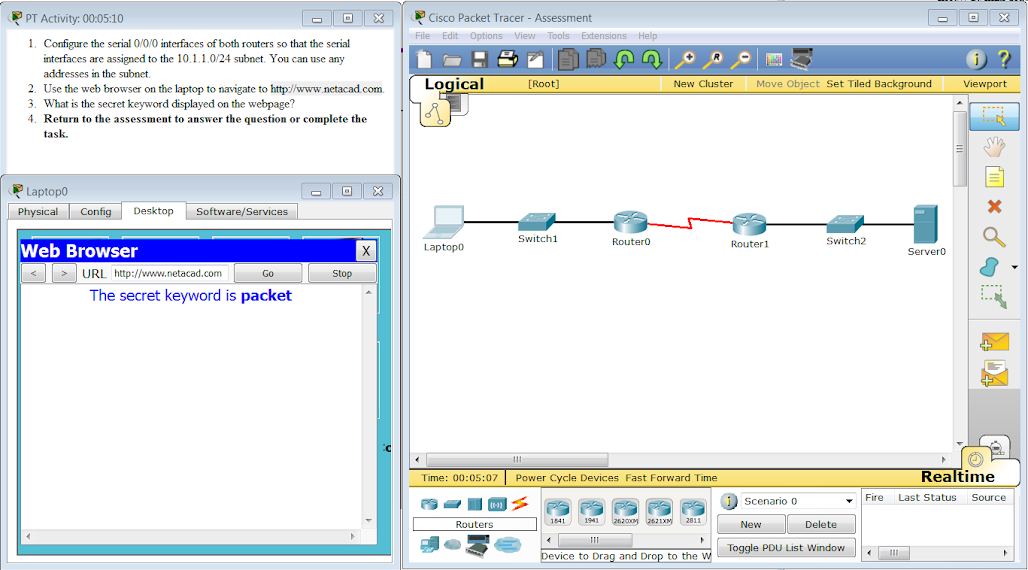

Abra la Actividad PT. Realizar las tareas en las instrucciones de la actividad y luego responder a la pregunta.

¿Cuál es la palabra clave secreta que se mostrará en la página web?

cisco

interruptor

marco

paquete *

enrutador

9

¿Qué dos tipos de aplicaciones se basan en su tráfico tiene prioridad sobre otros tipos de tráfico a través de la red? (Elija dos.)

email

voz *

transferencia de archivo

mensajería instantánea

vídeo *

10

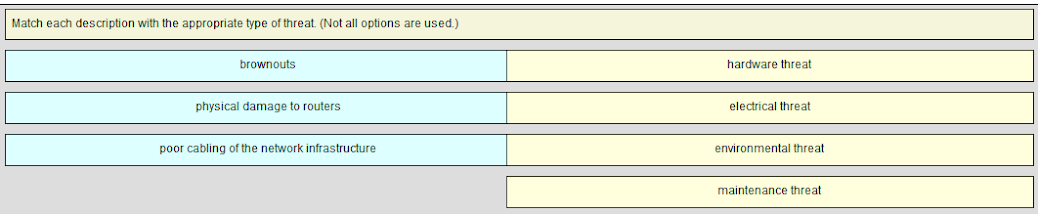

Llena el espacio en blanco.

En la notación decimal con puntos, la dirección IP “172.25.0.126” es la última dirección de host para la red 172.25.0.64/26.

11

¿Qué dispositivos se deben fijar a mitigar los ataques de suplantación de direcciones MAC?

Dispositivos de Capa 2 *

Capa 7 dispositivos

Dispositivos de Capa 3

Capa 4 dispositivos

12

Qué escribir direcciones IPv6 es válida?

ABCD: 160D :: 4GAB: FFAB

2001: 0db8 :: ABCD :: 1234

2001: DB8: 0: 1111 :: 200 *

2001 :: ABCD ::

13

Para volver a una configuración anterior, un administrador emite el comando copy tftp startup-config en un router e introduce la dirección del host y el nombre de archivo cuando se le solicite. Una vez completado el comando, ¿por qué la configuración actual permanecerá sin cambios?

Un servidor TFTP sólo se puede utilizar para restaurar el Cisco IOS, no la configuración del router.

El comando debería haber sido copia startup-config tftp.

La configuración debería haber sido copiado a la configuración en ejecución en su lugar. *

Los cambios de configuración se copian en la memoria RAM y requieren un reinicio para tener efecto.

14

¿Cuáles son dos características de una red escalable? (Elija dos.)

no es tan fiable como una pequeña red

crece en tamaño sin afectar a los usuarios existentes *

fácilmente sobrecargado con un mayor tráfico

adecuado para dispositivos modulares que permiten la expansión *

Ofrece número limitado de aplicaciones

15

¿Qué dos funciones son las funciones principales de un router? (Elija dos.)

conmutación de paquetes *

microsegmentación

la resolución de nombres de dominio

control de flujo

selección de la ruta *

16

El uso de la configuración predeterminada, ¿cuál es el siguiente paso en la secuencia de arranque del router después de las cargas IOS de flash?

Realizar la rutina POST.

Búsqueda de una copia de seguridad del IOS en la memoria ROM.

Cargue el programa de arranque de ROM.

Cargue el archivo running-config desde la RAM.

Localice y cargue el archivo de configuración de inicio de NVRAM. *

17

A arranca el router y entra en el modo de configuración. Cuál es la razón para esto?

Cisco IOS no se encuentra en la memoria flash.

El proceso de la POST ha detectado un fallo de hardware.

La imagen del IOS es corrupto.

El archivo de configuración no se encuentra en la NVRAM. *

18

¿Qué es un ISP?

Se trata de un dispositivo de red que combina la funcionalidad de varios dispositivos de red diferentes en uno.

Es una organización que permite a los individuos y las empresas para conectarse a Internet. *

Es un protocolo que establece cómo las computadoras dentro de una red local se comunican.

Es un organismo de normalización que desarrolla estándares de cableado y cableado para redes.

19

Subred 192.168.1.32/27 tendrá un rango de host válida desde 192.168.1.33 – 192.168.1.62 con la dirección de difusión como 192.168.1.63

Subred 192.168.1.32/27 tendrá un rango de host válida desde 192.168.1.33 – 192.168.1.62 con la dirección de difusión como 192.168.1.63

Subred 192.168.1.64/27 tendrá un rango de host válida desde 192.168.1.65 – 192.168.1.94 con la dirección de difusión como 192.168.1.95

Subred 192.168.1.96/27 tendrá un rango de host válida desde 192.168.1.97 – 192.168.1.126 con la dirección de difusión como 192.168.1.127

20

¿Qué información se añade durante la encapsulación de Capa 3 de OSI?

número de puerto de origen y destino

origen y el destino MAC

dirección IP de origen y destino *

protocolo de origen y aplicación de destino

21

¿Cuáles son dos formas en que TCP utiliza los números de secuencia en un segmento? (Elija dos.)

para limitar el número de segmentos que se pueden enviar de una interfaz de una sola vez

para determinar si el paquete ha cambiado durante el tránsito

para especificar el orden en que los segmentos se desplazan desde el origen al destino

para volver a montar los segmentos en la ubicación remota *

para identificar los segmentos que faltan en el destino *

22

¿Qué enunciado describe una característica de la utilidad traceroute?

Se utiliza sobre todo para probar la conectividad entre dos ejércitos.

Se envía cuatro mensajes de solicitud de eco.

Identifica los routers en la ruta desde un host de origen a un host de destino. *

Utiliza los mensajes ICMP Source Quench.

23

Consulte la presentación. Hosta está tratando de ponerse en contacto con ServerB. ¿Qué dos afirmaciones describen correctamente el direccionamiento que el HostA generará en el proceso? (Elija dos.)

Un paquete con la dirección IP de destino de RouterA.

Una trama con la dirección MAC de destino de SwitchA.

Una trama con la dirección MAC de destino de RouterA. *

Un paquete con la dirección IP de destino de RouterB.

Un paquete con la dirección IP de destino del servidor b. *

Una trama con la dirección MAC de destino del servidor b.

24

Para que tres razones fue una conexión de tecnología de comunicaciones de datos por conmutación de paquetes utilizado en el desarrollo de la Internet? (Elija tres.)

Se requiere que se establezca un circuito de datos entre el origen y el destino antes de los datos se pueden transferir.

Se puede adaptarse rápidamente a la pérdida de las instalaciones de transmisión de datos. *

Se utiliza eficientemente la infraestructura de red para transferir datos. *

Permite para la facturación de uso de la red por la cantidad de tiempo se establece una conexión.

Los paquetes de datos pueden viajar varias rutas a través de la red al mismo tiempo. *

25

Un administrador de red es la solución de problemas de conectividad en el servidor. El uso de un probador, el administrador da cuenta de que las señales generadas por el servidor NIC están distorsionadas y no utilizable. ¿En qué capa del modelo OSI se clasifica el error?

capa de enlace de datos

capa física *

capa de red

capa de presentación

26

¿Qué va a un host en una red Ethernet hacer si recibe una trama con una dirección MAC de destino que no coincide con su propia dirección MAC?

Se eliminará el marco de los medios de comunicación.

Se descartará el marco. *

Se enviará la trama a la siguiente host.

Será quitarse la trama de enlace de datos para comprobar la dirección IP de destino.

27

¿Cuáles son las tres partes de una dirección unicast global de IPv6? (Elija tres.)

dirección de difusión

prefijo de encaminamiento global *

máscara de subred

ID de subred *

ID de interfaz *

28

Un PC que se comunica con un servidor web es la utilización de un tamaño de ventana de 6.000 bytes cuando se envían datos y un tamaño de paquete de 1500 bytes. ¿Qué byte de información será el servidor web reconocer después de que ha recibido cuatro paquetes de datos desde el PC?

1500

5

6001 *

1501

6000

29

¿Qué tres funciones primarias proporciona encapsulación de capa de enlace de datos? (Elija tres.)

detección de errores *

identificación del puerto

abordar *

determinación de ruta

La resolución de direcciones IP

delimitación del marco *

30

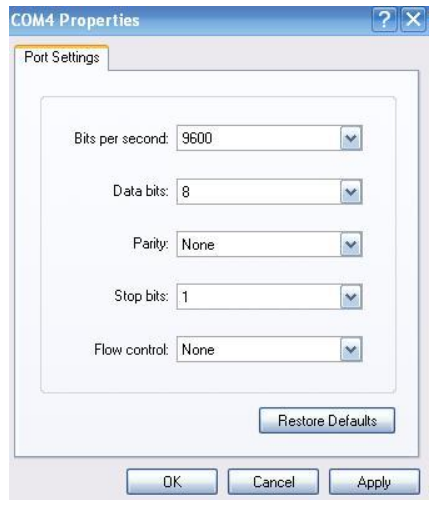

Consulte la presentación. Un ingeniero de red está intentando conectarse a un nuevo router para realizar la configuración inicial. El ingeniero se conecta un cable de consola del puerto serie de un PC al puerto Aux en el router, entonces configura HyperTerminal tal como se muestra. El ingeniero no puede conseguir un aviso de la conexión en HyperTerminal. ¿Cuál sería solucionar el problema?

Mueva el cable al puerto de consola del router. *

Utilice un cable cruzado en lugar de un cable de consola.

Conectar al puerto Ethernet de la PC.

Cambiar la configuración de conexión a la paridad par.

31

El administrador de una sucursal recibe un prefijo IPv6 de 2001: db8: 3000 :: / 52 desde el gestor de la red corporativa. ¿Cuántas subredes puede crear el administrador?

1024

2048

4096 *

8192

65536

32

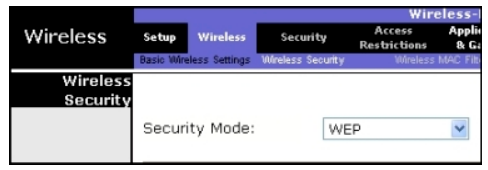

Consulte la presentación. ¿Qué dos ajustes se podría cambiar para mejorar la seguridad en la red inalámbrica? (Elija dos.)

gran canal

banda de radio

SSID *

modo de red

Broadcast SSID *

canal estándar

33

Llena el espacio en blanco usando un número.

El tamaño mínimo de trama Ethernet es bytes “64”. Cualquier cosa menor que debe ser considerado como un “marco de enano.”

34

Consulte la presentación. Desde el modo de configuración global, un administrador está tratando de crear un título con el mensaje del-día mediante el uso de la bandera de comandos motd V acceso autorizado solamente! Los infractores serán perseguidos! V Cuando los usuarios inician sesión en el uso de Telnet, la bandera no aparece correctamente. Cuál es el problema?

El símbolo “!” Indica el final de un mensaje de la bandera.

Banderas Message-de-la-día sólo aparecerán cuando un usuario inicia sesión a través del puerto de consola.

El mensaje de saludo es demasiado largo.

El carácter delimitador aparece en el mensaje de la bandera. *

35

¿Qué modo de configuración del router usaría un administrador para configurar el router para SSH o Telnet entrada de acceso?

interfaz

enrutador

línea *

EXEC privilegiado

global

36

¿Qué servicio se traducirá las direcciones IP internas privadas en enrutables direcciones IP públicas de Internet?

NAT *

DNS

ARP

DHCP

37

¿Qué tres afirmaciones describen las características o funciones de control de acceso a medios de comunicación? (Elija tres.)

Ethernet utiliza CSMA / CD. *

802.11 utiliza CSMA / CD.

Se utiliza el acceso basado en contención también conocido como acceso determinista.

Protocolos de capa de enlace de datos definen las reglas para el acceso a los diferentes medios. *

Acceso a los medios controlada implica la manipulación colisión.

Es responsable de la detección de errores de transmisión en los datos transmitidos. *

38

Llena el espacio en blanco. No abrevie. Use las minúsculas.

¿Qué comando de modo de configuración de interfaz pone una interfaz de conmutador de capa 3 en el modo de capa 3?

“No switchport”

39

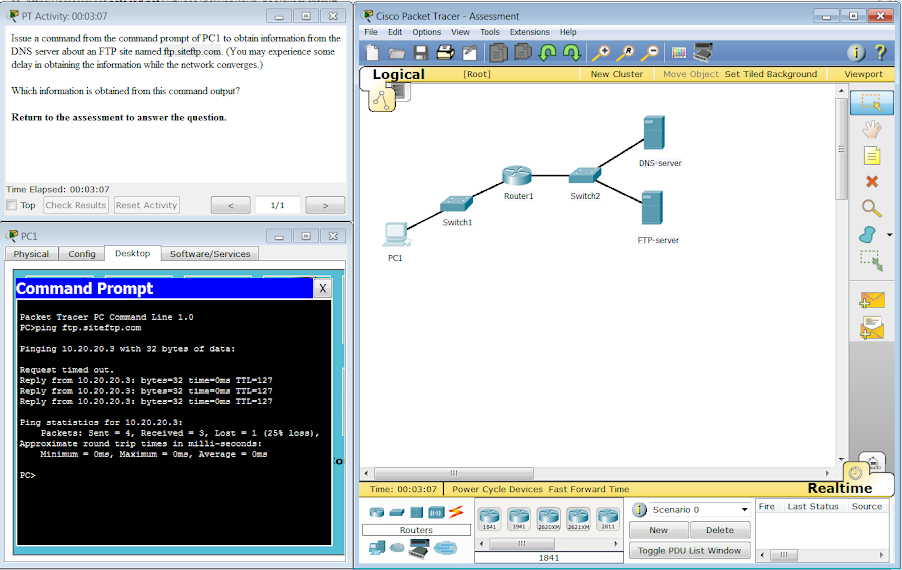

Abra la actividad PT. Realizar las tareas en las instrucciones de la actividad y luego responder a la pregunta.

¿Qué información se obtiene de esta salida del comando?

10.20.20.3, la respuesta no autoritativa *

10.20.20.4, la respuesta no autoritativa

10.20.20.3, respuesta autorizada

10.20.20.4, respuesta autorizada

40

Una oficina satélite pequeño se le ha dado el número de red global de 192.168.99.0/24 y el técnico de red puede subdividir las direcciones de red según sea necesario. La oficina necesita acceso a la red para los dispositivos con cable e inalámbricos. Sin embargo, debido a la consideración de seguridad, estas dos redes deben estar separados. La red de cable tendrá 20 dispositivos. La red inalámbrica tiene una conexión de potencial de 45 dispositivos. ¿Qué esquema de direccionamiento sería más eficiente para estas dos redes?

192.168.99.0/27

192.168.99.32/28

192.168.99.0/27

192.168.99.32/26

192.168.99.0/26

192.168.99.64/27 **************

192.168.99.0/28

192.168.99.64/26

192.168.99.0/28

192.168.99.16/28

41

¿Qué hace la fibra preferible cableado de cobre para la interconexión de los edificios? (Elija tres.)

mayor potencial de ancho de banda *

susceptibilidad limitada a EMI / RFI *

conexiones duraderas

fácilmente terminado

mayores distancias por tendido de cable *

menor coste de instalación

42

Un equipo de la red es la comparación de topologías físicas WAN para conectar sitios remotos a un edificio de la sede. Qué topología proporciona alta disponibilidad y se conecta a algunos, pero no todos, los sitios remotos?

punto a punto

malla

malla parcial *

buje y radios

43

¿Cuál es la función de CSMA / CA en una WLAN?

Se asegura que los clientes están conectados a la WLAN correcta.

En él se describe el bloque de construcción más pequeños de la WLAN.

Se proporciona el mecanismo para acceso al medio. *

Permite que un host para moverse entre celdas sin pérdida de señal.

44

Un administrador de red ingresa el comando service password-encryption en el modo de configuración de un router. ¿Qué quiere lograr este comando?

Este comando proporciona una contraseña cifrada exclusivo para el personal de servicios externos que se requieren para hacer el mantenimiento del router.

Este comando permite a un algoritmo de cifrado fuerte para el comando secreto contraseña de activación.

Este comando cifra las contraseñas que se transmiten a través de los enlaces WAN de serie.

Este comando evita que alguien pueda ver las contraseñas de configuración en ejecución. *

Este comando cifra automáticamente las contraseñas en los archivos de configuración que se almacenan actualmente en la NVRAM.

45

Llena el espacio en blanco.

Un mordisco consiste en “4” bits.

46

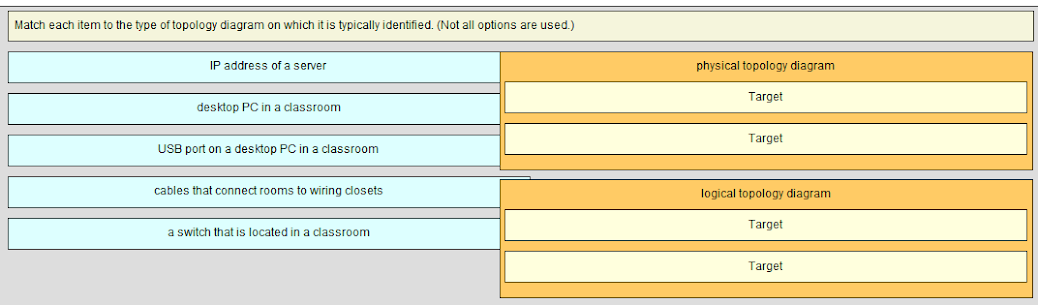

Colocar las opciones en el orden siguiente:

Colocar las opciones en el orden siguiente:

[+] Cables habitaciones comunicadas para armarios de cableado

[+] PC de escritorio en un salón de clases

[#] Dirección IP de un servidor

[#] Un interruptor situado en un aula

[+] El orden no importa dentro de este grupo.

[#] El orden no importa dentro de este grupo.

47

¿Por qué los cables pares trenzados en un cable CAT5?

para mejorar la resistencia mecánica

proporcionar cancelación eletromagnetic ruido *

para facilitar la terminación del cable en el conector

para extender la longitud de señalización

48

Una empresa de tamaño mediano está investigando las opciones disponibles para conectarse a Internet. La empresa está buscando una opción de alta velocidad con la dedicada, acceso simétrico.¿Qué tipo de conexión si la compañía elegir?

módem de cable

DSL

satélite

arrendado línea *

marcar

49

Consulte la presentación. ¿Cuál será el resultado de haber escrito esta configuración la próxima vez que un administrador de red se conecta un cable de consola al router y no hay comandos adicionales han entrado?

El administrador será presentado con el R1> pronta. *

Se requerirá que el administrador para ingresar Cisco789.

Se requerirá que el administrador para ingresar Cisco234.

Se requerirá que el administrador para ingresar Cisco123.

50

La tabla ARP en unos mapas interruptor que hay dos tipos de dirección juntos?

Capa 2 dirección a una dirección de Capa 4

Capa 3 dirección a una dirección de Capa 2 *

Capa 4 dirección a una dirección de Capa 2

Capa 3 dirección a una dirección de Capa 4

51

¿Qué es una función del comando show ip route cuando se utiliza como una herramienta para la solución de problemas de conectividad de red?

muestra la dirección IP del router del siguiente salto para cada ruta *

enumera las direcciones IP de todos los saltos el tráfico pasará por alcanzar la red de destino

muestra las interfaces de entrada y salida del tráfico pasará por el fin de alcanzar la red de destino

indica el punto de falla en la conexión

52

Consulte el gráfico. ¿Cuál es el efecto de establecer el modo de seguridad WEP en el router integrado Linksys?

Cifra los datos entre el cliente inalámbrico y el punto de acceso. *

Identifica la LAN inalámbrica.

Se permite que el punto de acceso para informar a los clientes de su presencia.

Traduce una dirección interna o grupo de direcciones en una dirección exterior, público.

Se traduce las direcciones IP en nombres de dominio fáciles de recordar.

53

54

54

¿Cuáles son dos acciones realizadas por un switch Cisco? (Elija dos.)

la construcción de una tabla de enrutamiento que se basa en la primera dirección IP en el encabezado de la trama

utilizando la tabla de direcciones MAC que transmita tramas a través de la dirección MAC de destino *

reenvío de tramas con direcciones IP de destino desconocido a la puerta de enlace predeterminada

utilizando las direcciones MAC de origen de los marcos para construir y mantener una tabla de direcciones MAC *

el examen de la dirección MAC de destino para agregar nuevas entradas a la tabla de direcciones MAC

55

Consulte la presentación. El uso de VLSM, ¿cuál es el mayor y el menor máscara de subred requerida en esta red con el fin de minimizar el desperdicio de direcciones?

255.255.254.0 y 255.255.255.252 *

255.255.255.128 y 255.255.255.224

255.255.254.0 y 255.255.255.224

255.255.255.0 y 255.255.255.252

56

Consulte la presentación. Un administrador está probando la conectividad a un dispositivo remoto con la dirección IP 10.1.1.1. ¿Qué significa el resultado de este comando indica?

El tiempo de conexión a la espera de una respuesta del dispositivo remoto.

Un paquete de ping está siendo bloqueado por un dispositivo de seguridad a lo largo del camino.

Un router a lo largo del camino no tiene una ruta hacia el destino. *

La conectividad con el dispositivo remoto se ha realizado correctamente.

57

¿Cuál es uno de los propósitos de la TCP de tres vías?

sincronizar los números de secuencia entre origen y destino en la preparación para la transferencia de datos *

determinar la dirección IP del host de destino en la preparación para la transferencia de datos

enviando peticiones de eco desde la fuente hasta el host de destino para establecer la presencia del destino

solicitando el destino para transferir un archivo binario a la fuente

NUEVO

1. Un sitio de correo electrónico en particular no parece ser de responder en un equipo con Windows 7.¿Qué comando podría el uso técnico para mostrar todas las entradas DNS en caché de esta página web?

ipconfig / all

arp -a

ipconfig / displaydns *

nslookup

2. Una trama se transmite desde un dispositivo de red a otro. ¿Por qué comprobar el dispositivo de recepción del campo FCS en la trama?

para determinar la dirección física del dispositivo de envío

para verificar la información de protocolo de capa de red

para comprobar el marco de los posibles errores de transmisión *

para comparar el tipo de medio de contacto entre los extremos de envío y recepción

para verificar que el destino de la trama coincide con la dirección MAC del dispositivo receptor

3. Qué tipo de seguridad inalámbrica se ve comprometida con facilidad?

EAP

PSK

WEP

WPA

IMAGEN:

Router # sh r

% Comando ambiguo: ‘sh r’

4. Consulte la presentación. Un administrador está tratando de ver la configuración actual de este interruptor, pero recibe el mensaje de error que se muestra. ¿Qué indica este error?

El comando no existe.

El administrador no tiene el nivel requerido de acceso para utilizar este comando.

No se introdujeron suficientes caracteres para el intérprete de reconocer el comando.

5. ¿Qué rango de direcciones locales de vínculo puede ser asignada a una interfaz habilitada para IPv6?

FEC0 :: / 10

FEBF :: / 10 *

FDEE :: / 7

FF00 :: / 8

6. En una red punto a punto, que tipo de comunicación se utiliza cuando dos dispositivos pueden transmitir y recibir, pero no al mismo tiempo?

medio duplex

determinista

acceso controlado

full-duplex

7. ¿Cuál es el propósito de los mensajes ICMP?

informar sobre los cambios de topología routers de red

para garantizar la entrega de un paquete IP

para proporcionar información de las transmisiones de paquetes IP

para supervisar el proceso de un nombre de dominio para la resolución de direcciones IP

8. Un administrador tiene que actualizar el IOS de un router a una versión que admita nuevas características. ¿Qué factor debe considerar el administrador antes de realizar la actualización?

NVRAM debe ser borrado antes se pueden instalar los nuevos IOS.

El viejo IOS debe estar respaldada en la NVRAM para que no se pierde en caso de apagón.

El nuevo iOS podría requerir más memoria RAM para funcionar correctamente.

El viejo IOS se debe quitar primero.

9. ¿Qué sucederá si la dirección de puerta de enlace predeterminada está configurado incorrectamente en un host?

El anfitrión no puede comunicarse con otros hosts de la red local.

El conmutador no enviará paquetes iniciadas por el anfitrión.

El anfitrión tendrá que utilizar ARP para determinar la dirección correcta de la puerta de enlace predeterminada.

El anfitrión no puede comunicarse con los hosts en otras redes.

Un ping desde el host 127.0.0.1 no tendría éxito.

10. ¿Qué relación establece una sesión segura CLI con el cifrado a un router Cisco?

una conexión de consola

una conexión AUX

una conexión Telnet

una conexión SSH

11. A la escuela secundaria en Nueva York (escuela A) está utilizando la tecnología de videoconferencia para establecer interacciones de los estudiantes con otra escuela secundaria (escuela B) en Rusia. La videoconferencia se lleva a cabo entre dos dispositivos finales a través de Internet. El administrador de la red de la escuela A configura el dispositivo final con la dirección IP 192.168.25.10. El administrador envía una solicitud para la dirección IP para el dispositivo final en la escuela B y la respuesta es 192.168.25.10. El administrador sabe inmediatamente que esta IP no funcionará. ¿Por qué?

Esta es una dirección de bucle de retorno.

Esta es una dirección de enlace local.

Hay un conflicto de direcciones IP.

Esta es una dirección IP privada.

Un host está accediendo a un servidor Web en una red remota. Qué tres funciones son realizadas por dispositivos de red intermediarios durante esta conversación? (Elija tres.)

Correcto

Tu respuesta

Respuesta

regenerar las señales de datos

la aplicación de configuración de seguridad para controlar el flujo de datos

notificar a otros dispositivos cuando se producen errores

¿Qué dos afirmaciones describen las características de cableado de fibra óptica? (Elija dos.)

Correcto

Tu respuesta

Respuesta

Cableado de fibra óptica no conduce la electricidad.

Cableado de fibra óptica se utiliza principalmente como cableado backbone.

¿Cómo será un conmutador de capa 2 hacer cuando la dirección MAC de destino de una trama recibida no está en la tabla MAC?

Difunde el marco de todos los puertos del switch.

Se inicia una solicitud de ARP.

Se envía la trama de todos los puertos excepto el puerto en el que se recibió la trama.

Notifica al host remitente de que el marco no puede ser entregado.

con respuesta Se envía la trama a todos los puertos de excepción para el puerto en el que se recibió la trama.

Un administrador de red es el diseño de una nueva infraestructura de red que incluye tanto la conectividad cableada e inalámbrica. ¿Bajo qué situación se recomienda una conexión inalámbrica?

El área de dispositivo de usuario final tiene una alta concentración de RFI.

El dispositivo del usuario final necesita movilidad cuando se conecta a la red. *

El dispositivo del usuario final sólo tiene una tarjeta de red Ethernet.

Un usuario está tratando de hacer un http://www.cisco.com/ sin éxito. Cuáles son los dos valores de configuración se debe establecer en el host para permitir este acceso? (Elija dos.)

¿Qué dos afirmaciones son correctas en una comparación de IPv4 e IPv6 cabeceras de los paquetes?(Elija dos.)

El campo Versión de IPv4 no se mantiene en IPv6.

El campo de dirección de destino es nuevo en IPv6.

El nombre del campo cabecera de control de IPv4 se mantiene en IPv6.

El tiempo de vida de campo de IPv4 ha sido reemplazado por el campo Hop Limit en IPv6. *

Un usuario llama a la mesa de ayuda para informar de que una estación de trabajo de Windows XP no es capaz de conectarse a la red después de arranque y que una ventana emergente dice “Esta conexión ha limitado o ninguna conectividad.” El técnico pide al usuario que ejecute el comando ipconfig / all . El usuario informa la dirección IP es 169.254.69.196 con la máscara de subred 255.255.0.0 y nada se visualiza para la dirección IP del servidor DNS. ¿Cuál es la causa del problema?

La máscara de subred se configura incorrectamente.

La estación de trabajo no puede obtener una dirección IP de un servidor DHCP. *

La estación de trabajo NIC no funciona correctamente.

Un administrador de red se ha emitido una dirección de red de 192.31.7.64/26. ¿Cuántas subredes de igual tamaño pueden ser creados a partir del asignado / 26 red utilizando un prefijo / 28?

8

3

6

4 *

14

¿Por qué números de puerto incluidos en la cabecera TCP de un segmento?

para permitir que un host receptor para transmitir los datos a la aplicación correspondiente *

para determinar qué protocolo de capa 3 debe ser utilizado para encapsular los datos

para identificar qué puertos de switch deben recibir o reenviar el segmento

para indicar la interfaz del router correcta que se debe utilizar para enviar un segmento

Consulte la presentación. ¿Qué capa del modelo OSI habría formato a los datos de esta manera?

aplicación

transporte

red

físico

Abra la Actividad PT. Realizar las tareas en las instrucciones de la actividad y luego responder a la pregunta.

interruptor

marco

paquete *

enrutador

¿Qué dos tipos de aplicaciones se basan en su tráfico tiene prioridad sobre otros tipos de tráfico a través de la red? (Elija dos.)

voz *

transferencia de archivo

mensajería instantánea

vídeo *

Llena el espacio en blanco.

En la notación decimal con puntos, la dirección IP “172.25.0.126” es la última dirección de host para la red 172.25.0.64/26.

¿Qué dispositivos se deben fijar a mitigar los ataques de suplantación de direcciones MAC?

Capa 7 dispositivos

Dispositivos de Capa 3

Capa 4 dispositivos

Qué escribir direcciones IPv6 es válida?

2001: 0db8 :: ABCD :: 1234

2001: DB8: 0: 1111 :: 200 *

2001 :: ABCD ::

Para volver a una configuración anterior, un administrador emite el comando copy tftp startup-config en un router e introduce la dirección del host y el nombre de archivo cuando se le solicite. Una vez completado el comando, ¿por qué la configuración actual permanecerá sin cambios?

El comando debería haber sido copia startup-config tftp.

La configuración debería haber sido copiado a la configuración en ejecución en su lugar. *

Los cambios de configuración se copian en la memoria RAM y requieren un reinicio para tener efecto.

¿Cuáles son dos características de una red escalable? (Elija dos.)

crece en tamaño sin afectar a los usuarios existentes *

fácilmente sobrecargado con un mayor tráfico

adecuado para dispositivos modulares que permiten la expansión *

Ofrece número limitado de aplicaciones

¿Qué dos funciones son las funciones principales de un router? (Elija dos.)

microsegmentación

la resolución de nombres de dominio

control de flujo

selección de la ruta *

El uso de la configuración predeterminada, ¿cuál es el siguiente paso en la secuencia de arranque del router después de las cargas IOS de flash?

Búsqueda de una copia de seguridad del IOS en la memoria ROM.

Cargue el programa de arranque de ROM.

Cargue el archivo running-config desde la RAM.

Localice y cargue el archivo de configuración de inicio de NVRAM. *

A arranca el router y entra en el modo de configuración. Cuál es la razón para esto?

El proceso de la POST ha detectado un fallo de hardware.

La imagen del IOS es corrupto.

El archivo de configuración no se encuentra en la NVRAM. *

¿Qué es un ISP?

Es una organización que permite a los individuos y las empresas para conectarse a Internet. *

Es un protocolo que establece cómo las computadoras dentro de una red local se comunican.

Es un organismo de normalización que desarrolla estándares de cableado y cableado para redes.

Subred 192.168.1.64/27 tendrá un rango de host válida desde 192.168.1.65 – 192.168.1.94 con la dirección de difusión como 192.168.1.95

Subred 192.168.1.96/27 tendrá un rango de host válida desde 192.168.1.97 – 192.168.1.126 con la dirección de difusión como 192.168.1.127

¿Qué información se añade durante la encapsulación de Capa 3 de OSI?

origen y el destino MAC

dirección IP de origen y destino *

protocolo de origen y aplicación de destino

¿Cuáles son dos formas en que TCP utiliza los números de secuencia en un segmento? (Elija dos.)

para determinar si el paquete ha cambiado durante el tránsito

para especificar el orden en que los segmentos se desplazan desde el origen al destino

para volver a montar los segmentos en la ubicación remota *

para identificar los segmentos que faltan en el destino *

¿Qué enunciado describe una característica de la utilidad traceroute?

Se envía cuatro mensajes de solicitud de eco.

Identifica los routers en la ruta desde un host de origen a un host de destino. *

Utiliza los mensajes ICMP Source Quench.

Consulte la presentación. Hosta está tratando de ponerse en contacto con ServerB. ¿Qué dos afirmaciones describen correctamente el direccionamiento que el HostA generará en el proceso? (Elija dos.)

Una trama con la dirección MAC de destino de SwitchA.

Una trama con la dirección MAC de destino de RouterA. *

Un paquete con la dirección IP de destino de RouterB.

Un paquete con la dirección IP de destino del servidor b. *

Una trama con la dirección MAC de destino del servidor b.

Para que tres razones fue una conexión de tecnología de comunicaciones de datos por conmutación de paquetes utilizado en el desarrollo de la Internet? (Elija tres.)

Se puede adaptarse rápidamente a la pérdida de las instalaciones de transmisión de datos. *

Se utiliza eficientemente la infraestructura de red para transferir datos. *

Permite para la facturación de uso de la red por la cantidad de tiempo se establece una conexión.

Los paquetes de datos pueden viajar varias rutas a través de la red al mismo tiempo. *

Un administrador de red es la solución de problemas de conectividad en el servidor. El uso de un probador, el administrador da cuenta de que las señales generadas por el servidor NIC están distorsionadas y no utilizable. ¿En qué capa del modelo OSI se clasifica el error?

capa física *

capa de red

capa de presentación

¿Qué va a un host en una red Ethernet hacer si recibe una trama con una dirección MAC de destino que no coincide con su propia dirección MAC?

Se descartará el marco. *

Se enviará la trama a la siguiente host.

Será quitarse la trama de enlace de datos para comprobar la dirección IP de destino.

¿Cuáles son las tres partes de una dirección unicast global de IPv6? (Elija tres.)

prefijo de encaminamiento global *

máscara de subred

ID de subred *

ID de interfaz *

Un PC que se comunica con un servidor web es la utilización de un tamaño de ventana de 6.000 bytes cuando se envían datos y un tamaño de paquete de 1500 bytes. ¿Qué byte de información será el servidor web reconocer después de que ha recibido cuatro paquetes de datos desde el PC?

5

6001 *

1501

6000

¿Qué tres funciones primarias proporciona encapsulación de capa de enlace de datos? (Elija tres.)

identificación del puerto

abordar *

determinación de ruta

La resolución de direcciones IP

delimitación del marco *

Consulte la presentación. Un ingeniero de red está intentando conectarse a un nuevo router para realizar la configuración inicial. El ingeniero se conecta un cable de consola del puerto serie de un PC al puerto Aux en el router, entonces configura HyperTerminal tal como se muestra. El ingeniero no puede conseguir un aviso de la conexión en HyperTerminal. ¿Cuál sería solucionar el problema?

Utilice un cable cruzado en lugar de un cable de consola.

Conectar al puerto Ethernet de la PC.

Cambiar la configuración de conexión a la paridad par.

El administrador de una sucursal recibe un prefijo IPv6 de 2001: db8: 3000 :: / 52 desde el gestor de la red corporativa. ¿Cuántas subredes puede crear el administrador?

2048

4096 *

8192

65536

Consulte la presentación. ¿Qué dos ajustes se podría cambiar para mejorar la seguridad en la red inalámbrica? (Elija dos.)

banda de radio

SSID *

modo de red

Broadcast SSID *

canal estándar

Llena el espacio en blanco usando un número.

El tamaño mínimo de trama Ethernet es bytes “64”. Cualquier cosa menor que debe ser considerado como un “marco de enano.”

Consulte la presentación. Desde el modo de configuración global, un administrador está tratando de crear un título con el mensaje del-día mediante el uso de la bandera de comandos motd V acceso autorizado solamente! Los infractores serán perseguidos! V Cuando los usuarios inician sesión en el uso de Telnet, la bandera no aparece correctamente. Cuál es el problema?

Banderas Message-de-la-día sólo aparecerán cuando un usuario inicia sesión a través del puerto de consola.

El mensaje de saludo es demasiado largo.

El carácter delimitador aparece en el mensaje de la bandera. *

¿Qué modo de configuración del router usaría un administrador para configurar el router para SSH o Telnet entrada de acceso?

enrutador

línea *

EXEC privilegiado

global

¿Qué servicio se traducirá las direcciones IP internas privadas en enrutables direcciones IP públicas de Internet?

DNS

ARP

DHCP

¿Qué tres afirmaciones describen las características o funciones de control de acceso a medios de comunicación? (Elija tres.)

802.11 utiliza CSMA / CD.

Se utiliza el acceso basado en contención también conocido como acceso determinista.

Protocolos de capa de enlace de datos definen las reglas para el acceso a los diferentes medios. *

Acceso a los medios controlada implica la manipulación colisión.

Es responsable de la detección de errores de transmisión en los datos transmitidos. *

Llena el espacio en blanco. No abrevie. Use las minúsculas.

¿Qué comando de modo de configuración de interfaz pone una interfaz de conmutador de capa 3 en el modo de capa 3?

“No switchport”

Abra la actividad PT. Realizar las tareas en las instrucciones de la actividad y luego responder a la pregunta.

10.20.20.4, la respuesta no autoritativa

10.20.20.3, respuesta autorizada

10.20.20.4, respuesta autorizada

Una oficina satélite pequeño se le ha dado el número de red global de 192.168.99.0/24 y el técnico de red puede subdividir las direcciones de red según sea necesario. La oficina necesita acceso a la red para los dispositivos con cable e inalámbricos. Sin embargo, debido a la consideración de seguridad, estas dos redes deben estar separados. La red de cable tendrá 20 dispositivos. La red inalámbrica tiene una conexión de potencial de 45 dispositivos. ¿Qué esquema de direccionamiento sería más eficiente para estas dos redes?

192.168.99.32/28

192.168.99.32/26

192.168.99.64/27 **************

192.168.99.64/26

192.168.99.16/28

¿Qué hace la fibra preferible cableado de cobre para la interconexión de los edificios? (Elija tres.)

susceptibilidad limitada a EMI / RFI *

conexiones duraderas

fácilmente terminado

mayores distancias por tendido de cable *

menor coste de instalación

Un equipo de la red es la comparación de topologías físicas WAN para conectar sitios remotos a un edificio de la sede. Qué topología proporciona alta disponibilidad y se conecta a algunos, pero no todos, los sitios remotos?

malla

malla parcial *

buje y radios

¿Cuál es la función de CSMA / CA en una WLAN?

En él se describe el bloque de construcción más pequeños de la WLAN.

Se proporciona el mecanismo para acceso al medio. *

Permite que un host para moverse entre celdas sin pérdida de señal.

Un administrador de red ingresa el comando service password-encryption en el modo de configuración de un router. ¿Qué quiere lograr este comando?

Este comando permite a un algoritmo de cifrado fuerte para el comando secreto contraseña de activación.

Este comando cifra las contraseñas que se transmiten a través de los enlaces WAN de serie.

Este comando evita que alguien pueda ver las contraseñas de configuración en ejecución. *

Este comando cifra automáticamente las contraseñas en los archivos de configuración que se almacenan actualmente en la NVRAM.

Llena el espacio en blanco.

[+] Cables habitaciones comunicadas para armarios de cableado

[+] PC de escritorio en un salón de clases

[#] Dirección IP de un servidor

[#] Un interruptor situado en un aula

[#] El orden no importa dentro de este grupo.

¿Por qué los cables pares trenzados en un cable CAT5?

proporcionar cancelación eletromagnetic ruido *

para facilitar la terminación del cable en el conector

para extender la longitud de señalización

Una empresa de tamaño mediano está investigando las opciones disponibles para conectarse a Internet. La empresa está buscando una opción de alta velocidad con la dedicada, acceso simétrico.¿Qué tipo de conexión si la compañía elegir?

DSL

satélite

arrendado línea *

marcar

Consulte la presentación. ¿Cuál será el resultado de haber escrito esta configuración la próxima vez que un administrador de red se conecta un cable de consola al router y no hay comandos adicionales han entrado?

Se requerirá que el administrador para ingresar Cisco789.

Se requerirá que el administrador para ingresar Cisco234.

Se requerirá que el administrador para ingresar Cisco123.

La tabla ARP en unos mapas interruptor que hay dos tipos de dirección juntos?

Capa 3 dirección a una dirección de Capa 2 *

Capa 4 dirección a una dirección de Capa 2

Capa 3 dirección a una dirección de Capa 4

¿Qué es una función del comando show ip route cuando se utiliza como una herramienta para la solución de problemas de conectividad de red?

enumera las direcciones IP de todos los saltos el tráfico pasará por alcanzar la red de destino

muestra las interfaces de entrada y salida del tráfico pasará por el fin de alcanzar la red de destino

indica el punto de falla en la conexión

Consulte el gráfico. ¿Cuál es el efecto de establecer el modo de seguridad WEP en el router integrado Linksys?

Identifica la LAN inalámbrica.

Se permite que el punto de acceso para informar a los clientes de su presencia.

Traduce una dirección interna o grupo de direcciones en una dirección exterior, público.

Se traduce las direcciones IP en nombres de dominio fáciles de recordar.

¿Cuáles son dos acciones realizadas por un switch Cisco? (Elija dos.)

utilizando la tabla de direcciones MAC que transmita tramas a través de la dirección MAC de destino *

reenvío de tramas con direcciones IP de destino desconocido a la puerta de enlace predeterminada

utilizando las direcciones MAC de origen de los marcos para construir y mantener una tabla de direcciones MAC *

el examen de la dirección MAC de destino para agregar nuevas entradas a la tabla de direcciones MAC

Consulte la presentación. El uso de VLSM, ¿cuál es el mayor y el menor máscara de subred requerida en esta red con el fin de minimizar el desperdicio de direcciones?

255.255.255.128 y 255.255.255.224

255.255.254.0 y 255.255.255.224

255.255.255.0 y 255.255.255.252

Consulte la presentación. Un administrador está probando la conectividad a un dispositivo remoto con la dirección IP 10.1.1.1. ¿Qué significa el resultado de este comando indica?

Un paquete de ping está siendo bloqueado por un dispositivo de seguridad a lo largo del camino.

Un router a lo largo del camino no tiene una ruta hacia el destino. *

La conectividad con el dispositivo remoto se ha realizado correctamente.

¿Cuál es uno de los propósitos de la TCP de tres vías?

determinar la dirección IP del host de destino en la preparación para la transferencia de datos

enviando peticiones de eco desde la fuente hasta el host de destino para establecer la presencia del destino

solicitando el destino para transferir un archivo binario a la fuente

1. Un sitio de correo electrónico en particular no parece ser de responder en un equipo con Windows 7.¿Qué comando podría el uso técnico para mostrar todas las entradas DNS en caché de esta página web?

ipconfig / all

arp -a

ipconfig / displaydns *

nslookup

para determinar la dirección física del dispositivo de envío

para verificar la información de protocolo de capa de red

para comprobar el marco de los posibles errores de transmisión *

para comparar el tipo de medio de contacto entre los extremos de envío y recepción

para verificar que el destino de la trama coincide con la dirección MAC del dispositivo receptor

EAP

PSK

WEP

WPA

Router # sh r

% Comando ambiguo: ‘sh r’

El comando no existe.

El administrador no tiene el nivel requerido de acceso para utilizar este comando.

No se introdujeron suficientes caracteres para el intérprete de reconocer el comando.

FEC0 :: / 10

FEBF :: / 10 *

FDEE :: / 7

FF00 :: / 8

medio duplex

determinista

acceso controlado

full-duplex

informar sobre los cambios de topología routers de red

para garantizar la entrega de un paquete IP

para proporcionar información de las transmisiones de paquetes IP

para supervisar el proceso de un nombre de dominio para la resolución de direcciones IP

NVRAM debe ser borrado antes se pueden instalar los nuevos IOS.

El viejo IOS debe estar respaldada en la NVRAM para que no se pierde en caso de apagón.

El nuevo iOS podría requerir más memoria RAM para funcionar correctamente.

El viejo IOS se debe quitar primero.

El anfitrión no puede comunicarse con otros hosts de la red local.

El conmutador no enviará paquetes iniciadas por el anfitrión.

El anfitrión tendrá que utilizar ARP para determinar la dirección correcta de la puerta de enlace predeterminada.

El anfitrión no puede comunicarse con los hosts en otras redes.

Un ping desde el host 127.0.0.1 no tendría éxito.

una conexión de consola

una conexión AUX

una conexión Telnet

una conexión SSH

Esta es una dirección de bucle de retorno.

Esta es una dirección de enlace local.

Hay un conflicto de direcciones IP.

Esta es una dirección IP privada.

Correcto

Tu respuesta

Respuesta

regenerar las señales de datos

Correcto

Tu respuesta

Respuesta

Cableado de fibra óptica no conduce la electricidad.

Business Analyst Course

ResponderEliminarLearn requirement elicitation, stakeholder analysis, process modeling (BPMN/UML), and creating BRDs, FRDs, and user stories. Build practical case study portfolios and get resume plus interview support for business analyst roles.